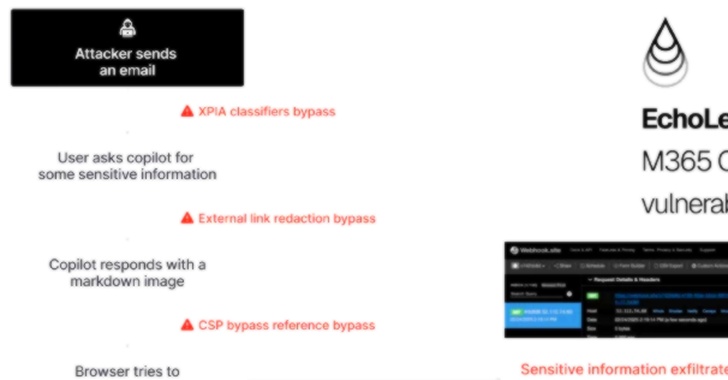

آسیبپذیری جدیدی به نام EchoLeak به عنوان یک حفره امنیتی “صفر کلیک” هوش مصنوعی شناسایی شده که به مهاجمان اجازه میدهد دادههای حساس را از Microsoft 365 Copilot بدون هیچ تعامل کاربری استخراج کنند. این آسیبپذیری با شناسه CVE-2025-32711 و امتیاز CVSS 9.3 توسط مایکروسافت رفع شده و هیچ مدرکی از سوءاستفاده مخرب از آن وجود ندارد. حمله از طریق تزریق پرامپت مخرب در محتوای markdown مانند ایمیل انجام میشود که توسط موتور RAG پردازش شده و باعث نشت اطلاعات خصوصی از طریق Teams و SharePoint میشود.

همچنین محققان CyberArk حملهای به نام Full-Schema Poisoning (FSP) علیه پروتکل Model Context Protocol (MCP) کشف کردهاند که از طریق مسمومیت ابزار عمل میکند. این حملات میتوانند منجر به نشت دادههای حساس یا اجرای کد مخرب شوند. علاوه بر این، حملات DNS rebinding جدیدی علیه MCP شناسایی شده که از Server-Sent Events برای دسترسی به منابع داخلی شبکه و استخراج دادههای محرمانه سوءاستفاده میکند.

کلمات کلیدی : آسیبپذیری هوش مصنوعی, EchoLeak, Microsoft 365 Copilot, حفره امنیتی صفر کلیک, تزریق پرامپت, Model Context Protocol

نظر شما چیست؟

خوشحال میشویم نظر شما را بدانیم. نظری بنویسید.