کلیمنتی گالکین، محقق امنیتی شرکت Positive Technologies، توضیح میدهد که برخی از ایمیلهای فیشینگ از سرورهای شرکتهای هک شده ارسال شدهاند که احتمال موفقیت حمله را افزایش میدهد. مهاجمان از افزونههای مخرب برای مرورگرهای گوگل کروم، مایکروسافت اج و بریو، همچنین از نرمافزارهای Mesh Agent و PDQ Connect Agent استفاده کردهاند.

این شرکت امنیت سایبری روسی که این فعالیت را تحت عنوان “عملیات معمای فانتوم” دنبال میکند، گزارش داده که افزونه مخرب ۷۲۲ بار از کشورهای مختلف شامل برزیل، کلمبیا، جمهوری چک، مکزیک، روسیه و ویتنام دانلود شده است. تاکنون ۷۰ شرکت قربانی منحصر به فرد شناسایی شدهاند.

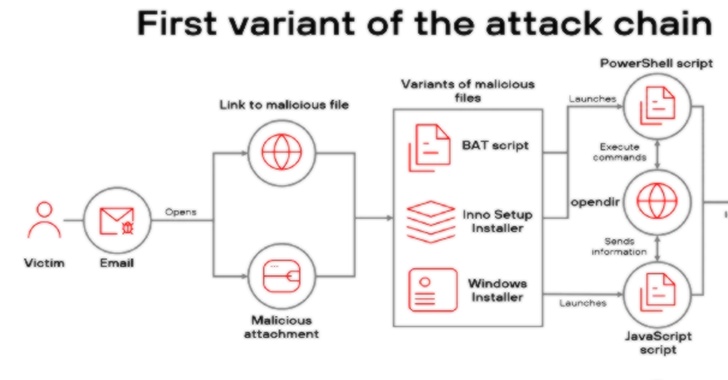

حمله با ایمیلهای فیشینگ که به شکل فاکتور طراحی شدهاند آغاز میشود. این ایمیلها فرآیند چندمرحلهای را برای نصب افزونه مرورگر فعال میکنند. پیامها دریافتکنندگان را تشویق میکنند تا فایلی را از لینک موجود دانلود کنند یا پیوست مخربی را که در یک فایل فشرده قرار دارد، باز کنند.

درون این فایلها یک اسکریپت بچ وجود دارد که مسئول دانلود و اجرای یک اسکریپت پاورشل است. این اسکریپت پاورشل بررسیهایی انجام میدهد تا مشخص کند آیا در محیط مجازی اجرا میشود یا خیر و همچنین وجود نرمافزاری به نام Diebold Warsaw را بررسی میکند.

Warsaw یک افزونه امنیتی است که توسط شرکت GAS Tecnologia توسعه یافته و برای ایمنسازی تراکنشهای بانکی و تجارت الکترونیک در برزیل استفاده میشود. جالب است بدانید که تروجانهای بانکی آمریکای لاتین مانند Casbaneiro نیز ویژگیهای مشابهی دارند.

اسکریپت پاورشل همچنین برای غیرفعال کردن کنترل حساب کاربری (UAC)، ایجاد ماندگاری با پیکربندی اسکریپت بچ برای اجرای خودکار هنگام راهاندازی مجدد سیستم، و برقراری ارتباط با سرور راه دور برای دریافت دستورات بیشتر طراحی شده است.

دستورات پشتیبانی شده شامل موارد زیر است:

• PING: ارسال پیام ضربان قلب به سرور

• DISCONNECT: توقف فرآیند اسکریپت در سیستم قربانی

• REMOVEKL: حذف اسکریپت

• CHECAEXT: بررسی رجیستری ویندوز برای وجود افزونه مخرب

• START_SCREEN: نصب افزونه در مرورگر

افزونههای شناسایی شده از فروشگاه کروم حذف شدهاند. برخی زنجیرههای حمله از فایلهای نصبکننده Windows Installer و Inno Setup برای توزیع افزونهها استفاده میکنند.

این افزونه قادر است کد جاوااسکریپت مخرب را زمانی که برگه فعال مرورگر مربوط به صفحه وب Banco do Brasil باشد، اجرا کند. به طور خاص، توکن احراز هویت کاربر را به سرور مهاجمان ارسال میکند و دستوراتی برای نمایش صفحه بارگذاری یا ارائه کد QR مخرب در صفحه وب بانک دریافت میکند.

وجود کلمات آلمانی در دستورات میتواند به موقعیت مهاجم اشاره داشته باشد یا اینکه کد منبع از جای دیگری استفاده شده است.

مهاجمان برای افزایش تعداد قربانیان احتمالی، از طعمههای مرتبط با فاکتور برای توزیع فایلهای نصبکننده و استقرار نرمافزارهای دسترسی از راه دور مانند MeshCentral Agent یا PDQ Connect Agent به جای افزونه مخرب مرورگر استفاده کردهاند.

Positive Technologies همچنین یک دایرکتوری باز متعلق به اسکریپتهای کمکی مهاجم را شناسایی کرد که حاوی لینکهایی با پارامترهای شامل شناسه EnigmaCyberSecurity بود.

گالکین میگوید: “این مطالعه استفاده از تکنیکهای نسبتاً منحصر به فرد در آمریکای لاتین، از جمله افزونه مخرب مرورگر و توزیع از طریق نصبکنندههای Windows Installer و Inno Setup را برجسته میکند. فایلهای موجود در دایرکتوری باز مهاجمان نشان میدهد که آلوده کردن شرکتها برای توزیع مخفیانه ایمیلها از طرف آنها ضروری بوده است. با این حال، تمرکز اصلی حملات بر روی کاربران عادی برزیلی باقی مانده است. هدف مهاجمان سرقت دادههای احراز هویت از حسابهای بانکی قربانیان است.”

کلمات کلیدی : امنیت سایبری, افزونه مخرب مرورگر, فیشینگ, تروجان بانکی, حمله سایبری برزیل, سرقت اطلاعات بانکی

نظر شما چیست؟

خوشحال میشویم نظر شما را بدانیم. نظری بنویسید.