بر اساس یافتههای شرکت Acronis، این بدافزار احتمالاً با فریب کاربران برای دانلود یک ابزار عیبیابی شبکه برای محیطهای لینوکس توزیع شده است.

Chaos RAT یک تروجان دسترسی از راه دور متنباز است که با زبان برنامهنویسی Go نوشته شده و از سیستمهای ویندوز و لینوکس پشتیبانی میکند. این بدافزار از چارچوبهای محبوبی مانند Cobalt Strike و Sliver الهام گرفته و دارای پنل مدیریتی است که به کاربران امکان ساخت بارهای مخرب، برقراری جلسات و کنترل دستگاههای آلوده را میدهد.

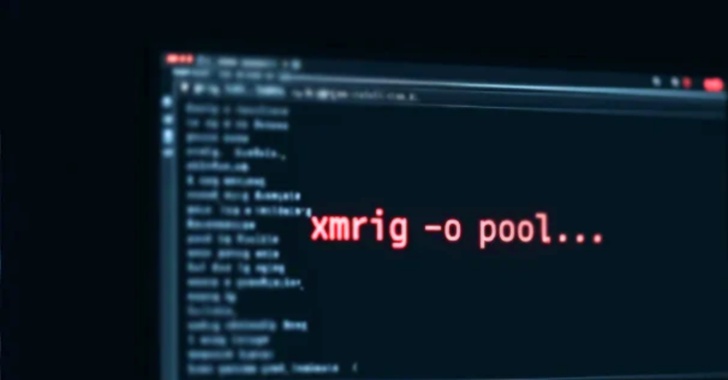

توسعه این ابزار از سال ۲۰۱۷ آغاز شد، اما تا دسامبر ۲۰۲۲ توجه چندانی را جلب نکرد. در آن زمان، این بدافزار در کمپینی مخرب علیه برنامههای وب عمومی میزبانی شده روی سیستمهای لینوکس همراه با ماینر ارز دیجیتال XMRig استفاده شد.

پس از نصب، بدافزار به سرور خارجی متصل شده و منتظر دستوراتی میماند که امکانات زیر را فراهم میکند:

• راهاندازی شلهای معکوس

• آپلود، دانلود و حذف فایلها

• فهرستبرداری از فایلها و دایرکتوریها

• گرفتن اسکرینشات

• جمعآوری اطلاعات سیستم

• قفل کردن، راهاندازی مجدد یا خاموش کردن دستگاه

• باز کردن آدرسهای وب دلخواه

آخرین نسخه Chaos RAT نسخه ۵.۰.۳ است که در ۳۱ می ۲۰۲۴ منتشر شد. نسخههای لینوکس این بدافزار اغلب در ارتباط با کمپینهای استخراج ارز دیجیتال شناسایی شدهاند.

زنجیره حملات نشان میدهد که Chaos RAT از طریق ایمیلهای فیشینگ حاوی لینکها یا پیوستهای مخرب توزیع میشود. این فایلها اسکریپتهای مخربی را اجرا میکنند که فایل crontab را تغییر داده و بدافزار را به صورت دورهای دانلود میکنند تا ماندگاری در سیستم را تضمین کنند.

کمپینهای اولیه از این تکنیک برای توزیع جداگانه ماینرهای ارز دیجیتال و Chaos RAT استفاده میکردند که نشان میدهد Chaos عمدتاً برای شناسایی و جمعآوری اطلاعات از دستگاههای آلوده به کار میرفت.

تحلیل نمونهای که در ژانویه ۲۰۲۵ از هند با نام NetworkAnalyzer.tar.gz در VirusTotal آپلود شد، احتمال میدهد کاربران با جعل هویت این بدافزار به عنوان ابزار عیبیابی شبکه فریب خوردهاند.

پنل مدیریت که امکان ساخت بارهای مخرب و مدیریت دستگاههای آلوده را فراهم میکند، دارای آسیبپذیری تزریق دستور (CVE-2024-30850) با امتیاز ۸.۸ و آسیبپذیری XSS (CVE-2024-31839) با امتیاز ۴.۸ است که میتواند برای اجرای کد دلخواه روی سرور با دسترسیهای بالا استفاده شود. هر دو آسیبپذیری در می ۲۰۲۴ توسط نگهدارنده Chaos RAT رفع شدهاند.

در حال حاضر مشخص نیست چه کسانی پشت استفاده از Chaos RAT در حملات واقعی هستند، اما این موضوع نشان میدهد چگونه مهاجمان از ابزارهای متنباز به نفع خود استفاده کرده و ردیابی را دشوار میکنند.

استفاده از بدافزارهای عمومی به گروههای APT کمک میکند در میان جرایم سایبری روزمره مخفی شوند. بدافزارهای متنباز مجموعه ابزاری کافی ارائه میدهند که به سرعت قابل سفارشیسازی و استقرار هستند. وقتی چندین مهاجم از یک بدافزار متنباز استفاده میکنند، ردیابی منشأ حملات پیچیدهتر میشود.

همزمان با این افشاگری، کمپین جدیدی شناسایی شده که کاربران Trust Wallet را در دسکتاپ با نسخههای جعلی هدف قرار میدهد. این نسخهها از طریق لینکهای دانلود فریبنده، ایمیلهای فیشینگ یا نرمافزارهای بستهبندی شده توزیع میشوند و هدفشان سرقت اطلاعات مرورگر، استخراج دادهها از کیف پولهای دسکتاپ و افزونههای مرورگر، اجرای دستورات و عمل به عنوان بدافزار کلیپر است.

پس از نصب، این بدافزار میتواند فایلهای کیف پول را اسکن کند، دادههای کلیپبورد را رهگیری کند یا جلسات مرورگر را برای دستیابی به عبارات بازیابی یا کلیدهای خصوصی تحت نظر بگیرد.

کلمات کلیدی : Chaos RAT, تروجان دسترسی از راه دور, بدافزار لینوکس ویندوز, حملات سایبری, ماینر ارز دیجیتال, فیشینگ

نظر شما چیست؟

خوشحال میشویم نظر شما را بدانیم. نظری بنویسید.