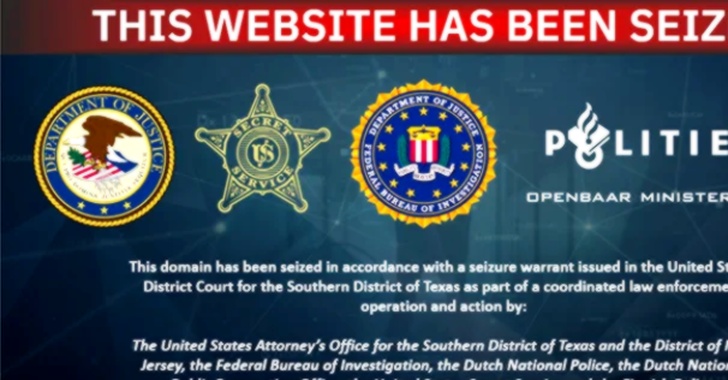

وزارت دادگستری آمریکا اعلام کرد که در تاریخ ۲۷ می ۲۰۲۵ با همکاری مقامات هلندی و فنلاندی، چهار دامنه و سرورهای مرتبط با خدمات رمزنگاری را توقیف کرده است. این دامنهها شامل AvCheck.net، Cryptor.biz و Crypt.guru هستند که اکنون همگی اطلاعیه توقیف را نمایش میدهند. کشورهای دیگری که در این عملیات مشارکت داشتند شامل فرانسه، آلمان، دانمارک، پرتغال و اوکراین بودند.

رمزنگاری فرآیندی است که با استفاده از نرمافزار، تشخیص بدافزار را برای برنامههای آنتیویروس دشوار میکند. دامنههای توقیف شده خدماتی به مجرمان سایبری ارائه میدادند که شامل ابزارهای ضد آنتیویروس بود. این خدمات به مجرمان امکان میداد بدافزارها را مبهم کنند و آنها را غیرقابل تشخیص سازند، در نتیجه دسترسی غیرمجاز به سیستمهای کامپیوتری امکانپذیر میشد.

مقامات آمریکایی با انجام خریدهای مخفیانه، این خدمات را تحلیل کردند و تأیید کردند که برای جرایم سایبری استفاده میشوند. مقامات هلندی AvCheck را یکی از بزرگترین خدمات ضد آنتیویروس توصیف کردند که توسط مجرمان در سراسر جهان استفاده میشد.

بر اساس تصاویر آرشیو اینترنت، AvCheck.net خود را به عنوان یک “بررسیکننده پرسرعت زمان اسکن آنتیویروس” معرفی میکرد و به کاربران ثبتنام شده امکان اسکن فایلهایشان در برابر ۲۶ موتور آنتیویروس و همچنین دامنهها و آدرسهای IP با ۲۲ موتور آنتیویروس را میداد.

این توقیفها بخشی از عملیات Endgame بود، یک تلاش جهانی مستمر که در سال ۲۰۲۴ برای انهدام جرایم سایبری آغاز شد. این چهارمین اقدام بزرگ در هفتههای اخیر پس از اختلال در Lumma Stealer، DanaBot و صدها دامنه و سرور مورد استفاده خانوادههای مختلف بدافزار برای ارائه باجافزار بود.

داگلاس ویلیامز، مأمور ویژه FBI در هیوستون گفت: “مجرمان سایبری فقط بدافزار ایجاد نمیکنند، بلکه آن را برای تخریب حداکثری کامل میکنند. با استفاده از خدمات ضد آنتیویروس، بازیگران مخرب سلاحهای خود را در برابر سختترین سیستمهای امنیتی جهان تقویت میکنند تا بهتر از فایروالها عبور کنند، از تحلیلهای قانونی فرار کنند و در سیستمهای قربانیان ویرانی ایجاد کنند.”

این تحولات در حالی رخ میدهد که شرکت امنیتی eSentire جزئیاتی درباره PureCrypter ارائه داد، یک راهحل بدافزار به عنوان خدمت که برای توزیع سارقان اطلاعات مانند Lumma و Rhadamanthys با استفاده از بردار دسترسی اولیه ClickFix استفاده میشود.

این رمزنگار توسط یک مجرم سایبری به نام PureCoder در انجمن Hackforums.net با قیمت ۱۵۹ دلار برای سه ماه، ۳۹۹ دلار برای یک سال یا ۷۹۹ دلار برای دسترسی مادامالعمر عرضه میشود. این رمزنگار از طریق یک کانال خودکار تلگرام @ThePureBot توزیع میشود که همچنین به عنوان بازاری برای سایر محصولات از جمله PureRAT و PureLogs عمل میکند.

مانند سایر فروشندگان چنین ابزارهایی، PureCoder از کاربران میخواهد که توافقنامه شرایط خدمات را بپذیرند که ادعا میکند نرمافزار فقط برای اهداف آموزشی است و هرگونه نقض منجر به لغو فوری دسترسی و کلید سریال آنها خواهد شد.

این بدافزار همچنین قابلیت وصله کردن API NtManageHotPatch را در حافظه دستگاههای ویندوز با نسخه 24H2 یا جدیدتر دارد تا تزریق کد مبتنی بر process hollowing را مجدداً فعال کند. این یافتهها نشان میدهد که چگونه مجرمان سایبری به سرعت سازگار میشوند و راههایی برای شکست مکانیزمهای امنیتی جدید ابداع میکنند.

شرکت امنیت سایبری کانادایی گفت: “این بدافزار از تکنیکهای فرار متعددی استفاده میکند از جمله دور زدن AMSI، حذف قلاب DLL، تشخیص ضد ماشین مجازی، اقدامات ضد اشکالزدایی و قابلیتهای اخیراً اضافه شده برای دور زدن ویژگیهای امنیتی Windows 11 24H2 از طریق وصله کردن API NtManageHotPatch. توسعهدهندگان از تاکتیکهای بازاریابی فریبنده استفاده میکنند و وضعیت ‘کاملاً تشخیص نشده’ را بر اساس نتایج AvCheck.net تبلیغ میکنند، در حالی که VirusTotal تشخیص توسط چندین راهحل آنتیویروس و EDR را نشان میدهد که اختلافات قابل توجهی در نرخهای تشخیص را آشکار میکند.”

کلمات کلیدی : جرایم سایبری, بدافزار, رمزنگاری, آنتی ویروس, باج افزار, امنیت سایبری

نظر شما چیست؟

خوشحال میشویم نظر شما را بدانیم. نظری بنویسید.