Hot Posts

- ۲۴ خرداد ۱۴۰۴

ویکتوریا سیکرت تمام سیستمهای حیاتی متأثر از حادثه امنیتی ۲۴ می را که منجر به خاموشی سیستمهای شرکتی و وبسایت تجارت الکترونیک شد، بازیابی کرده است.

ویکتوریا سیکرت تمام سیستمهای حیاتی متأثر از حادثه امنیتی ۲۴ می را که منجر به خاموشی سیستمهای شرکتی و وبسایت تجارت الکترونیک شد، بازیابی کرده است.

- ۲۴ خرداد ۱۴۰۴

یک کمپین هماهنگ از حملات بروتفورس با استفاده از صدها آدرس IP منحصر به فرد، رابطهای Apache Tomcat Manager که به صورت آنلاین در معرض دید هستند را هدف قرار میدهد.

یک کمپین هماهنگ از حملات بروتفورس با استفاده از صدها آدرس IP منحصر به فرد، رابطهای Apache Tomcat Manager که به صورت آنلاین در معرض دید هستند را هدف قرار میدهد.

- ۲۴ خرداد ۱۴۰۴

ترند مایکرو بهروزرسانیهای امنیتی را برای رفع چندین آسیبپذیری بحرانی اجرای کد از راه دور و دور زدن احراز هویت که بر محصولات Apex Central و Endpoint Encryption (TMEE) PolicyServer تأثیر میگذارد، منتشر کرده است.

ترند مایکرو بهروزرسانیهای امنیتی را برای رفع چندین آسیبپذیری بحرانی اجرای کد از راه دور و دور زدن احراز هویت که بر محصولات Apex Central و Endpoint Encryption (TMEE) PolicyServer تأثیر میگذارد، منتشر کرده است.

- ۲۴ خرداد ۱۴۰۴

کلودفلر تأیید کرده که قطعی گسترده سرویس دیروز ناشی از یک حادثه امنیتی نبوده و هیچ دادهای از دست نرفته است.

کلودفلر تأیید کرده که قطعی گسترده سرویس دیروز ناشی از یک حادثه امنیتی نبوده و هیچ دادهای از دست نرفته است.

- ۲۴ خرداد ۱۴۰۴

گیتلب بهروزرسانیهای امنیتی را برای رفع آسیبپذیریهای متعدد در پلتفرم DevSecOps خود منتشر کرده است که شامل مواردی میشود که به مهاجمان امکان تصاحب حسابهای کاربری و تزریق کارهای مخرب در خطوط لوله آینده را میدهد.

گیتلب بهروزرسانیهای امنیتی را برای رفع آسیبپذیریهای متعدد در پلتفرم DevSecOps خود منتشر کرده است که شامل مواردی میشود که به مهاجمان امکان تصاحب حسابهای کاربری و تزریق کارهای مخرب در خطوط لوله آینده را میدهد.

- ۲۴ خرداد ۱۴۰۴

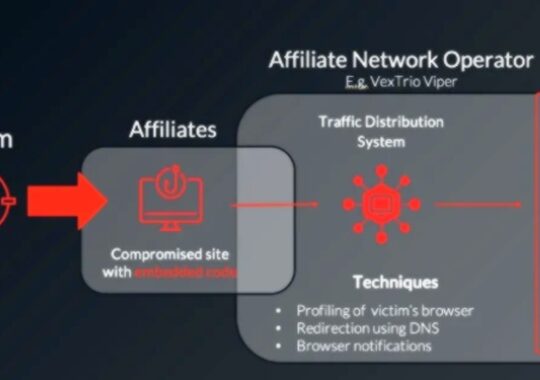

عوامل تهدید پشت سرویس توزیع ترافیک VexTrio Viper (TDS) با سایر سرویسهای TDS مانند Help TDS و Disposable TDS مرتبط هستند که نشان میدهد این عملیات پیچیده سایبری یک سازمان گسترده است که برای توزیع محتوای مخرب طراحی شده است.

عوامل تهدید پشت سرویس توزیع ترافیک VexTrio Viper (TDS) با سایر سرویسهای TDS مانند Help TDS و Disposable TDS مرتبط هستند که نشان میدهد این عملیات پیچیده سایبری یک سازمان گسترده است که برای توزیع محتوای مخرب طراحی شده است.

- ۲۴ خرداد ۱۴۰۴

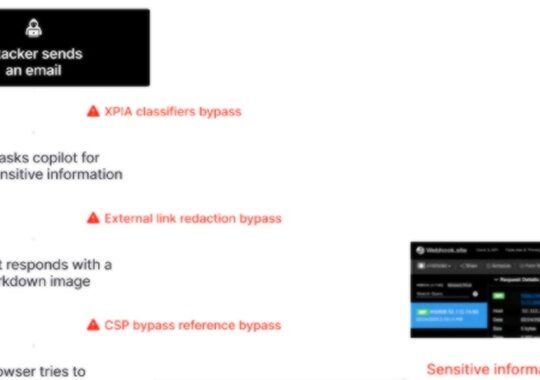

تکنیک حمله جدیدی به نام EchoLeak به عنوان یک آسیبپذیری هوش مصنوعی "بدون کلیک" شناسایی شده که به مهاجمان اجازه میدهد دادههای حساس را از محتوای Microsoft 365 Copilot بدون هیچ تعامل کاربری استخراج کنند. این آسیبپذیری بحرانی با شناسه CVE-2025-32711 و امتیاز CVSS 9.3 ثبت شده است.

تکنیک حمله جدیدی به نام EchoLeak به عنوان یک آسیبپذیری هوش مصنوعی "بدون کلیک" شناسایی شده که به مهاجمان اجازه میدهد دادههای حساس را از محتوای Microsoft 365 Copilot بدون هیچ تعامل کاربری استخراج کنند. این آسیبپذیری بحرانی با شناسه CVE-2025-32711 و امتیاز CVSS 9.3 ثبت شده است.

- ۲۳ خرداد ۱۴۰۴

شرکت اطلاعات تهدید GreyNoise از "فعالیت brute-force هماهنگ" علیه رابطهای Apache Tomcat Manager هشدار داده است. این شرکت افزایش تلاشهای brute-force و ورود به سیستم را در ۵ ژوئن ۲۰۲۵ مشاهده کرد که نشاندهنده تلاشهای عمدی برای "شناسایی و دسترسی به سرویسهای Tomcat در معرض دید در مقیاس وسیع" است. ۲۹۵ آدرس IP منحصر به فرد در این فعالیت شناسایی شدهاند.

شرکت اطلاعات تهدید GreyNoise از "فعالیت brute-force هماهنگ" علیه رابطهای Apache Tomcat Manager هشدار داده است. این شرکت افزایش تلاشهای brute-force و ورود به سیستم را در ۵ ژوئن ۲۰۲۵ مشاهده کرد که نشاندهنده تلاشهای عمدی برای "شناسایی و دسترسی به سرویسهای Tomcat در معرض دید در مقیاس وسیع" است. ۲۹۵ آدرس IP منحصر به فرد در این فعالیت شناسایی شدهاند.

- ۲۵ خرداد ۱۴۰۴

پلیس اوکراین یک هکر ۳۵ ساله را دستگیر کرد که به ۵۰۰۰ حساب کاربری در یک شرکت میزبانی بینالمللی نفوذ کرده و از آنها برای استخراج رمزارز استفاده کرده بود که منجر به ۴.۵ میلیون دلار خسارت شد.

پلیس اوکراین یک هکر ۳۵ ساله را دستگیر کرد که به ۵۰۰۰ حساب کاربری در یک شرکت میزبانی بینالمللی نفوذ کرده و از آنها برای استخراج رمزارز استفاده کرده بود که منجر به ۴.۵ میلیون دلار خسارت شد.

- ۲۳ خرداد ۱۴۰۴

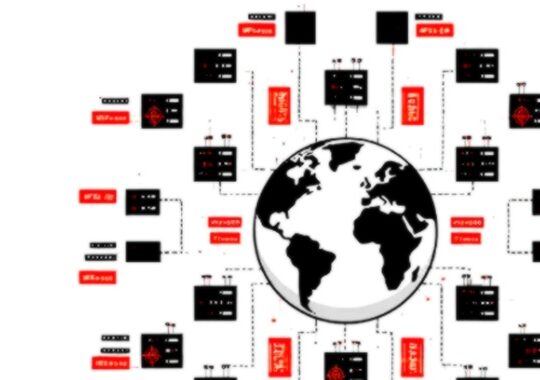

اینترپل روز چهارشنبه انهدام بیش از ۲۰,۰۰۰ آدرس آیپی یا دامنه مخرب که با ۶۹ نوع بدافزار سارق اطلاعات مرتبط بودند را اعلام کرد. این اقدام مشترک با نام رمز عملیات Secure بین ژانویه تا آوریل ۲۰۲۵ انجام شد و نهادهای اجرای قانون از ۲۶ کشور برای شناسایی سرورها، نقشهبرداری شبکههای فیزیکی و اجرای انهدامهای هدفمند مشارکت داشتند.

اینترپل روز چهارشنبه انهدام بیش از ۲۰,۰۰۰ آدرس آیپی یا دامنه مخرب که با ۶۹ نوع بدافزار سارق اطلاعات مرتبط بودند را اعلام کرد. این اقدام مشترک با نام رمز عملیات Secure بین ژانویه تا آوریل ۲۰۲۵ انجام شد و نهادهای اجرای قانون از ۲۶ کشور برای شناسایی سرورها، نقشهبرداری شبکههای فیزیکی و اجرای انهدامهای هدفمند مشارکت داشتند.

نوشتههای تازه

- ⚡ خلاصه هفتگی: جاسوسافزار آیفون، آسیبپذیری روز صفر مایکروسافت، هک TokenBreak، نشت دادههای هوش مصنوعی و موارد بیشتر

- باجافزار آنوبیس فایلها را رمزگذاری و پاک میکند و بازیابی آنها را حتی پس از پرداخت باج غیرممکن میسازد

- PyPI، npm و ابزارهای هوش مصنوعی در موج بدافزارها برای هدف قرار دادن محیطهای DevOps و ابری مورد سوءاستفاده قرار گرفتند

- سیستم ایمیل واشنگتن پست هک شد، حسابهای روزنامهنگاران به خطر افتاد

- کالی لینوکس 2025.2 با 13 ابزار جدید و بهروزرسانیهای هک خودرو منتشر شد