- ۳۱ اردیبهشت ۱۴۰۴

بازیگران تهدید سایبری روسی به کمپین حمایتشده توسط دولت که از سال ۲۰۲۲ نهادهای لجستیک غربی و شرکتهای فناوری را هدف قرار داده، مرتبط شدهاند. این فعالیت توسط APT28 (معروف به BlueDelta، Fancy Bear یا Forest Blizzard) که به مرکز خدمات ویژه اصلی ۸۵ اداره اطلاعات اصلی ستاد کل ارتش روسیه (GRU) واحد نظامی ۲۶۱۶۵ مرتبط است، سازماندهی شده است.

- ۳۱ اردیبهشت ۱۴۰۴

سازمانهای روسی هدف کمپین فیشینگی قرار گرفتهاند که بدافزاری به نام PureRAT را توزیع میکند. این کمپین از مارس ۲۰۲۳ آغاز شده اما در یک سوم اول سال ۲۰۲۵ تعداد حملات نسبت به همین دوره در سال ۲۰۲۴ چهار برابر شده است.

- ۳۱ اردیبهشت ۱۴۰۴

صفحات جعلی فیسبوک و تبلیغات اسپانسر شده در این پلتفرم رسانه اجتماعی برای هدایت کاربران به وبسایتهای جعلی که خود را به عنوان Kling AI معرفی میکنند، استفاده میشوند تا قربانیان را فریب داده و آنها را وادار به دانلود بدافزار کنند.

- ۳۱ اردیبهشت ۱۴۰۴

یکپارچهسازی مداوم و تحویل/استقرار مداوم (CI/CD) به شیوههایی اطلاق میشود که نحوه توسعه و انتشار کد به محیطهای مختلف را خودکار میکنند. خطوط لوله CI/CD در توسعه نرمافزار مدرن بنیادی هستند و تضمین میکنند که کد به طور مداوم تست، ساخته و به سرعت و کارآمدی مستقر شود. در حالی که اتوماسیون CI/CD تحویل نرمافزار را تسریع میکند، میتواند مسائل امنیتی نیز ایجاد کند.

- ۳۱ اردیبهشت ۱۴۰۴

تنها یک ایمیل کافی است تا کل سیستم به خطر بیفتد. یک پیام به خوبی طراحی شده میتواند فیلترها را دور بزند، کارمندان را فریب دهد و دسترسی مورد نیاز مهاجمان را فراهم کند. اگر این تهدیدها تشخیص داده نشوند، میتوانند منجر به سرقت اعتبارنامه، دسترسی غیرمجاز و حتی نقض امنیتی در مقیاس کامل شوند. با پیچیدهتر شدن تکنیکهای فیشینگ، دیگر نمیتوان تنها با راهحلهای خودکار آنها را به طور قابل اعتماد شناسایی کرد.

- ۳۱ اردیبهشت ۱۴۰۴

محققان امنیت سایبری کمپینی جدید کشف کردهاند که از تزریق جاوا اسکریپت مخرب برای هدایت بازدیدکنندگان سایت در دستگاههای موبایل به کلاهبرداری اپلیکیشن وب پیشرونده (PWA) محتوای بزرگسالان چینی استفاده میکند.

گوگل قابلیت جدیدی در مرورگر کروم اعلام کرده که به مدیر رمز عبور داخلی آن اجازه میدهد تا به طور خودکار رمز عبور کاربر را هنگام تشخیص به خطر افتادن اعتبارنامهها تغییر دهد.

- ۳۰ اردیبهشت ۱۴۰۴

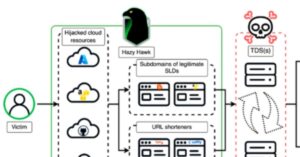

تهدیدکنندهای به نام Hazy Hawk مشاهده شده که منابع ابری متروکه سازمانهای مطرح از جمله باکتهای Amazon S3 و نقاط پایانی Microsoft Azure را با سوءاستفاده از پیکربندیهای نادرست در رکوردهای سیستم نام دامنه (DNS) هایجک میکند و از دامنههای هایجک شده برای میزبانی URL هایی استفاده میکند که کاربران را از طریق سیستمهای توزیع ترافیک به سمت کلاهبرداری و بدافزار هدایت میکند.

- ۳۰ اردیبهشت ۱۴۰۴

یک عامل تهدید ناشناس از فوریه ۲۰۲۴ چندین افزونه مخرب مرورگر کروم ایجاد کرده که خود را به عنوان ابزارهای ظاهراً بیضرر جا میزنند اما دارای قابلیتهای مخفی برای سرقت داده، دریافت دستورات و اجرای کد دلخواه هستند.

- ۳۰ اردیبهشت ۱۴۰۴

نهادهای دولتی سطح بالا در سریلانکا، بنگلادش و پاکستان هدف کمپین جدیدی قرار گرفتهاند که توسط گروه تهدید SideWinder اجرا شده است. مهاجمان از ایمیلهای فیشینگ هدفمند همراه با بارهای مخرب محدود جغرافیایی استفاده کردند.