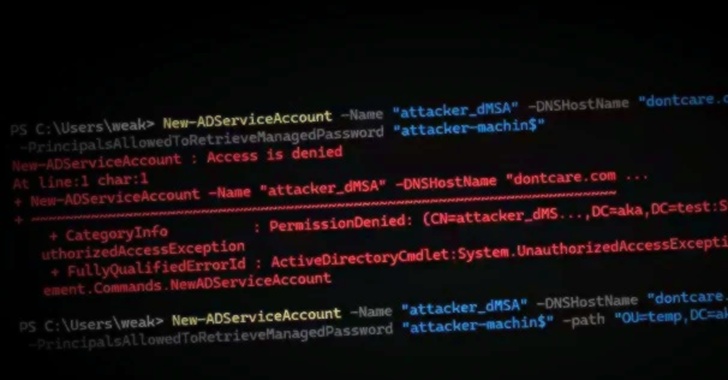

یک آسیبپذیری افزایش سطح دسترسی در Windows Server 2025 شناسایی شده که به مهاجمان امکان به خطر انداختن هر کاربری در Active Directory را میدهد. این حمله از ویژگی Delegated Managed Service Account (dMSA) که در Windows Server 2025 معرفی شده استفاده میکند و با تنظیمات پیشفرض کار کرده و پیادهسازی آن بسیار ساده است. محققان Akamai این تکنیک حمله را BadSuccessor نامگذاری کردهاند و اعلام کردند که در 91% محیطهای بررسی شده، کاربرانی خارج از گروه مدیران دامنه وجود داشتند که مجوزهای لازم برای انجام این حمله را داشتند.

مشکل در فرآیند احراز هویت Kerberos مربوط به dMSA است که در آن Privilege Attribute Certificate (PAC) شامل SID های حساب dMSA و حساب جایگزین شده و تمام گروههای مرتبط با آن میشود. این انتقال مجوزها بین حسابها امکان شبیهسازی فرآیند مهاجرت dMSA را فراهم کرده و به مهاجمان اجازه میدهد تا هر کاربری از جمله مدیران دامنه را به خطر بیندازند. Microsoft این مسئله را با شدت متوسط طبقهبندی کرده و اعلام کرده که در حال توسعه یک وصله برای رفع آن است، اما تا زمان انتشار وصله، سازمانها باید قابلیت ایجاد dMSA را محدود کرده و مجوزها را تقویت کنند.

کلمات کلیدی : Windows Server 2025, Active Directory, آسیبپذیری, Kerberos, dMSA, BadSuccessor

نظر شما چیست؟

خوشحال میشویم نظر شما را بدانیم. نظری بنویسید.