سرینی سیتاپاتی، محقق شرکت Trellix، توضیح داد که در این عملیات فیشینگ چندمرحلهای، مهاجمان قصد دارند NetBird را که یک ابزار دسترسی از راه دور مبتنی بر WireGuard است، روی رایانه قربانی نصب کنند. این فعالیت که اولین بار در اواسط ماه می ۲۰۲۵ توسط این شرکت امنیت سایبری شناسایی شد، هنوز به هیچ گروه یا بازیگر تهدید شناختهشدهای نسبت داده نشده است.

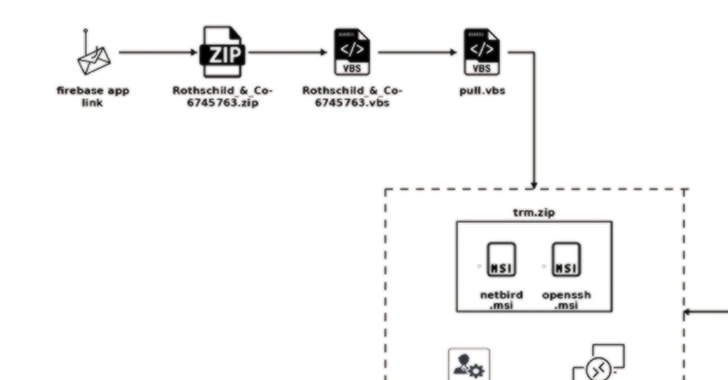

نقطه شروع حمله، ایمیل فیشینگی است که خود را به عنوان استخدامکننده از شرکت Rothschild & Co معرفی میکند و ادعا میکند یک “فرصت استراتژیک” با این شرکت ارائه میدهد. این ایمیل طوری طراحی شده که گیرندگان را وسوسه کند تا پیوست PDF ادعایی را باز کنند که در واقع یک لینک فیشینگ است و آنها را به یک URL میزبانی شده در Firebase هدایت میکند.

نکته قابل توجه در این آلودگی این است که URL واقعی به صورت رمزگذاری شده در صفحه ذخیره میشود و تنها پس از حل یک بررسی CAPTCHA توسط قربانی قابل دسترسی است که در نهایت منجر به دانلود یک فایل ZIP میشود.

سیتاپاتی گفت: “حل این پازل یک تابع جاوااسکریپت را اجرا میکند که آن را با یک کلید کدگذاری شده رمزگشایی کرده و کاربر را به لینک رمزگشایی شده هدایت میکند. مهاجمان بیشتر و بیشتر به این گیتهای CAPTCHA سفارشی تکیه میکنند، با امید به عبور از دفاعهایی که قبلاً سایتهای فیشینگ محافظت شده توسط Cloudflare Turnstile یا Google reCAPTCHA را علامتگذاری میکنند.”

درون این فایل ZIP یک اسکریپت Visual Basic (VBScript) وجود دارد که مسئول دریافت VBScript مرحله بعدی از یک سرور خارجی و اجرای آن از طریق “wscript.exe” است. این دانلودکننده VBScript مرحله دوم سپس بار دیگری را از همان سرور دریافت میکند، نام آن را به “trm.zip” تغییر میدهد و دو فایل MSI را از آن استخراج میکند: NetBird و OpenSSH.

مرحله آخر شامل نصب این دو برنامه روی میزبان آلوده، ایجاد یک حساب کاربری محلی مخفی، فعال کردن دسترسی دسکتاپ از راه دور و ماندگار کردن NetBird از طریق وظایف زمانبندی شده است به طوری که به طور خودکار هنگام راهاندازی مجدد سیستم اجرا شود. این بدافزار همچنین هرگونه میانبر دسکتاپ NetBird را حذف میکند تا اطمینان حاصل شود که آلودگی توسط قربانی شناسایی نمیشود.

Trellix گفت که URL هدایت دیگری را شناسایی کرده که نزدیک به یک سال فعال بوده و همان بار VBScript را ارائه میدهد که نشان میدهد این کمپین ممکن است مدتی است که وجود داشته باشد.

این یافتهها یک بار دیگر نشان میدهد که چگونه مهاجمان به طور فزایندهای به برنامههای دسترسی از راه دور قانونی مانند ConnectWise ScreenConnect، Atera، Splashtop، FleetDeck و LogMeIn Resolve تکیه میکنند تا ماندگاری ایجاد کنند و از آن برای نفوذ به شبکه قربانی استفاده کنند، در حالی که همزمان از شناسایی فرار میکنند.

سیتاپاتی گفت: “این حمله کلاهبرداری فیشینگ معمولی نیست. به خوبی ساخته شده، هدفمند، ظریف و طراحی شده تا از فناوری و افراد عبور کند. این یک حمله چندمرحلهای است که در آن مهاجم از تکنیکهای مهندسی اجتماعی و فرار از دفاع برای ایجاد و حفظ دسترسی مداوم به سیستم قربانی استفاده میکند.”

این افشاگری همزمان با کشف کمپینهای مختلف مهندسی اجتماعی مبتنی بر ایمیل در محیط واقعی است:

• حملاتی که از دامنه مورد اعتماد مرتبط با یک ارائهدهنده خدمات اینترنت (ISP) معروف ژاپنی سوءاستفاده میکنند تا پیامهای فیشینگ را از آدرس ایمیل “company@nifty[.]com” ارسال کنند

• حملاتی که از پلتفرم توسعه Google Apps Script برای میزبانی صفحات فیشینگ که قانونی به نظر میرسند سوءاستفاده میکنند

• حملاتی که فاکتور Apple Pay را تقلید میکنند تا دادههای حساس کاربر از جمله جزئیات کارت اعتباری را سرقت کنند

• حملاتی که از فضاهای کاری Notion برای میزبانی صفحات فیشینگ سوءاستفاده میکنند

• حملاتی که از یک نقص امنیتی چندین ساله در Microsoft Office (CVE-2017-11882) برای ارائه بدافزار Formbook بهرهبرداری میکنند

خدمات فیشینگ به عنوان سرویس (PhaaS) سطح ورود را پایین میآورند

این یافتهها همچنین در حالی منتشر میشود که Trustwave جزئیات ارتباطات عملیاتی بین کیتهای فیشینگ Tycoon و DadSec (معروف به Phoenix) را شرح داد و همپوشانیهای زیرساختی آنها و استفاده از یک زیرساخت فیشینگ متمرکز را برجسته کرد.

DadSec کار یک بازیگر تهدید است که توسط مایکروسافت با نام Storm-1575 ردیابی میشود. محققان Trustwave گفتند: “زیرساخت استفاده شده توسط DadSec همچنین به یک کمپین جدید متصل است که از پلتفرم فیشینگ به عنوان سرویس (PhaaS) ‘Tycoon 2FA’ بهره میبرد.”

محبوبیت رو به رشد خدمات PhaaS با ظهور یک کیت جدید چینی زبان “plug-and-play” به نام Haozi مشهود است که تخمین زده میشود در پنج ماه گذشته بیش از ۲۸۰،۰۰۰ دلار معاملات مجرمانه را با فروش تبلیغات به خدمات شخص ثالث تسهیل کرده است. این کیت بر اساس اشتراک سالانه ۲،۰۰۰ دلار کار میکند.

Netcraft گفت: “برخلاف کیتهای فیشینگ قدیمی که نیاز دارند مهاجمان به صورت دستی اسکریپتها یا زیرساخت را پیکربندی کنند، Haozi یک پنل وب عمومی شیک ارائه میدهد. هنگامی که مهاجم سروری خریداری میکند و اعتبارنامههای آن را در پنل قرار میدهد، نرمافزار فیشینگ به طور خودکار راهاندازی میشود، بدون نیاز به اجرای حتی یک دستور.”

جنبه دیگری که Haozi را از سایر کیتها متمایز میکند، یک کانال تلگرام اختصاصی خدمات پس از فروش (@yuanbaoaichiyu) برای کمک به مشتریان در رفع اشکال و بهینهسازی کمپینهایشان است که آن را به عنوان گزینهای جذاب برای مجرمان سایبری مبتدی که تخصص فنی ندارند، قرار میدهد.

هری اورت، محقق Netcraft گفت: “همانطور که تیمهای امنیتی سازمانی در شناسایی و رسیدگی به تلاشهای نفوذ مؤثرتر میشوند، مهاجمان از مهندسی اجتماعی و کلاهبرداریهای فیشینگ استفاده میکنند، تاکتیکهایی که نیازی به نقض محیط سختشده ندارند. پیشنهادات PhaaS سطح مهارت را پایین میآورند و کمپینها را از طریق اتوماسیون و پشتیبانی جامعه مقیاسبندی میکنند.”

مایکروسافت در یک اطلاعیه منتشر شده هفته گذشته، بیشتر فاش کرد که چگونه پلتفرمهای PhaaS به طور فزایندهای فیشینگ اعتبارنامه مهاجم در وسط (AiTM) را هدایت میکنند زیرا پذیرش احراز هویت چندعاملی (MFA) افزایش مییابد.

برخی از تکنیکهای دیگر شامل فیشینگ کد دستگاه، فیشینگ رضایت OAuth که در آن بازیگران تهدید از پروتکل Open Authorization (OAuth) استفاده میکنند و ایمیلهایی با لینک رضایت مخرب برای یک برنامه شخص ثالث ارسال میکنند، و فیشینگ پیوستن به دستگاه که در آن بازیگران تهدید از یک لینک فیشینگ برای فریب اهداف برای مجاز کردن پیوستن دامنه یک دستگاه تحت کنترل بازیگر استفاده میکنند.

ایگور ساخنوف، معاون رئیس شرکت و معاون CISO هویت در مایکروسافت گفت: “در حالی که هم کاربران نهایی و هم اقدامات امنیتی خودکار در شناسایی پیوستها و لینکهای فیشینگ مخرب توانمندتر شدهاند، بازیگران تهدید با انگیزه همچنان به بهرهبرداری از رفتار انسانی با طعمههای قانعکننده تکیه میکنند. از آنجایی که این حملات بر فریب کاربران متکی هستند، آموزش کاربر و آگاهی از تکنیکهای مهندسی اجتماعی شناسایی شده رایج، کلید دفاع در برابر

کلمات کلیدی : فیشینگ هدفمند, امنیت سایبری, دسترسی از راه دور, مهندسی اجتماعی, بدافزار NetBird, حملات چندمرحلهای

نظر شما چیست؟

خوشحال میشویم نظر شما را بدانیم. نظری بنویسید.