یک کمپین بدافزاری جدید در حال توزیع سارق اطلاعات مبتنی بر Rust به نام EDDIESTEALER است که از تاکتیک مهندسی اجتماعی محبوب ClickFix از طریق صفحات جعلی تأیید CAPTCHA استفاده میکند.

محقق آزمایشگاه امنیت Elastic، جیا یو چان، توضیح میدهد که این کمپین از صفحات فریبنده تأیید CAPTCHA استفاده میکند که کاربران را فریب میدهد تا اسکریپت مخرب PowerShell را اجرا کنند. این اسکریپت در نهایت سارق اطلاعات را مستقر میکند و دادههای حساس مانند اعتبارنامهها، اطلاعات مرورگر و جزئیات کیف پول ارز دیجیتال را جمعآوری میکند.

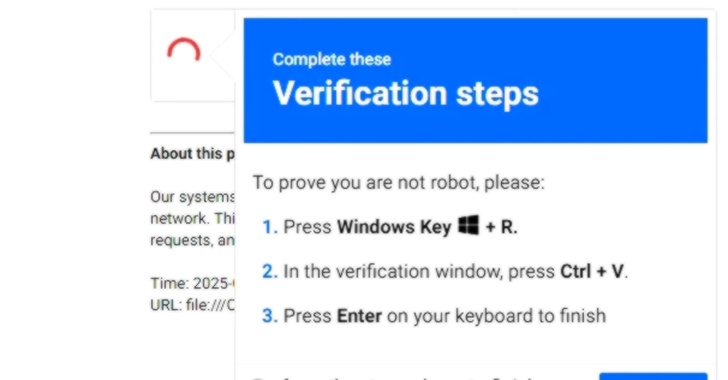

زنجیره حمله با به خطر انداختن وبسایتهای مشروع توسط مهاجمان آغاز میشود. آنها بارهای مخرب JavaScript را تزریق میکنند که صفحات جعلی بررسی CAPTCHA را نمایش میدهند. این صفحات از بازدیدکنندگان میخواهند با دنبال کردن یک فرآیند سه مرحلهای “ثابت کنند که ربات نیستند”.

این فرآیند شامل دستورالعملهایی برای باز کردن پنجره Run ویندوز، چسباندن دستوری که قبلاً کپی شده و فشردن کلید Enter است. این عمل باعث اجرای دستور مبهم PowerShell میشود و منجر به دریافت بار مرحله بعدی از سرور خارجی میگردد.

بار JavaScript به پوشه Downloads قربانی ذخیره شده و با استفاده از cscript در پنجرهای مخفی اجرا میشود. هدف اصلی اسکریپت میانی، دریافت باینری EDDIESTEALER از همان سرور راه دور و ذخیره آن در پوشه Downloads با نام فایل تصادفی 12 کاراکتری است.

EDDIESTEALER که به زبان Rust نوشته شده، بدافزار سارق کالایی است که میتواند فراداده سیستم را جمعآوری کند، وظایف را از سرور فرماندهی و کنترل دریافت کند و دادههای مورد نظر را از میزبان آلوده سرقت کند. اهداف سرقت شامل کیف پولهای ارز دیجیتال، مرورگرهای وب، مدیرهای رمز عبور، کلاینتهای FTP و برنامههای پیامرسان است.

Elastic توضیح میدهد که این اهداف قابل تغییر هستند زیرا توسط اپراتور C2 قابل پیکربندی میباشند. EDDIESTEALER سپس فایلهای هدف را با استفاده از توابع استاندارد kernel32.dll میخواند.

اطلاعات میزبان جمعآوری شده رمزگذاری شده و پس از تکمیل هر وظیفه در یک درخواست HTTP POST جداگانه به سرور C2 ارسال میشود. این بدافزار علاوه بر استفاده از رمزگذاری رشته، از مکانیزم جستجوی سفارشی WinAPI برای حل فراخوانیهای API استفاده میکند و یک mutex ایجاد میکند تا اطمینان حاصل شود که فقط یک نسخه در هر زمان در حال اجرا است.

همچنین بررسیهایی را برای تعیین اینکه آیا در محیط sandbox اجرا میشود یا خیر، انجام میدهد و در صورت مثبت بودن، خود را از دیسک حذف میکند. Elastic اشاره میکند که بر اساس تکنیک حذف خود مشابهی که در Latrodectus مشاهده شده، EDDIESTEALER قادر است خود را از طریق تغییر نام NTFS Alternate Data Streams حذف کند تا از قفلهای فایل عبور کند.

ویژگی قابل توجه دیگر این سارق، توانایی آن در دور زدن رمزگذاری محدود به برنامه Chromium برای دسترسی به دادههای حساس رمزگذاری نشده مانند کوکیها است. این کار با گنجاندن پیادهسازی Rust از ChromeKatz انجام میشود، ابزاری متنباز که میتواند کوکیها و اعتبارنامهها را از حافظه مرورگرهای مبتنی بر Chromium استخراج کند.

نسخه Rust از ChromeKatz همچنین تغییراتی برای مدیریت سناریوهایی که مرورگر Chromium هدف در حال اجرا نیست، دارد. در چنین مواردی، یک نمونه جدید مرورگر با آرگومانهای خط فرمان ایجاد میکند که عملاً پنجره جدید را دور از صفحه قرار میدهد و آن را برای کاربر نامرئی میسازد.

هدف از باز کردن مرورگر، فعال کردن بدافزار برای خواندن حافظه مرتبط با فرآیند فرزند سرویس شبکه Chrome و در نهایت استخراج اعتبارنامهها است.

Elastic همچنین نسخههای بهروز شده بدافزار را با ویژگیهایی برای جمعآوری فرآیندهای در حال اجرا، اطلاعات GPU، تعداد هستههای CPU، نام CPU و فروشنده CPU شناسایی کرد. علاوه بر این، انواع جدید الگوی ارتباط C2 را با ارسال پیشگیرانه اطلاعات میزبان به سرور قبل از دریافت پیکربندی وظیفه تغییر میدهند.

کلید رمزگذاری مورد استفاده برای ارتباط کلاینت به سرور در باینری کدگذاری شده است، برخلاف دریافت پویا آن از سرور. علاوه بر این، مشخص شده که سارق یک فرآیند Chrome جدید با پرچم remote-debugging-port راهاندازی میکند تا پروتکل DevTools را از طریق رابط WebSocket محلی فعال کند و بدون نیاز به تعامل کاربر، به صورت headless با مرورگر تعامل داشته باشد.

شرکت میگوید: “این پذیرش Rust در توسعه بدافزار منعکسکننده روند رو به رشد در میان بازیگران تهدید است که به دنبال بهرهبرداری از ویژگیهای زبان مدرن برای مخفیکاری، ثبات و مقاومت بهبود یافته در برابر گردشهای کار تحلیل سنتی و موتورهای تشخیص تهدید هستند.”

این افشاگری در حالی صورت میگیرد که c/side جزئیات کمپین ClickFix را فاش کرد که چندین پلتفرم از جمله Apple macOS، Android و iOS را با استفاده از تکنیکهایی مانند تغییر مسیرهای مبتنی بر مرورگر، درخواستهای رابط کاربری جعلی و تکنیکهای دانلود drive-by هدف قرار میدهد.

زنجیره حمله با JavaScript مبهم میزبانی شده در یک وبسایت آغاز میشود که هنگام بازدید از macOS، مجموعهای از تغییر مسیرها را به صفحهای آغاز میکند که قربانیان را راهنمایی میکند تا Terminal را راهاندازی کرده و اسکریپت shell را اجرا کنند، که منجر به دانلود بدافزار سارق میشود که در VirusTotal به عنوان Atomic macOS Stealer (AMOS) علامتگذاری شده است.

با این حال، همان کمپین برای آغاز طرح دانلود drive-by هنگام بازدید از صفحه وب از دستگاه Android، iOS یا Windows پیکربندی شده است که منجر به استقرار بدافزار تروجان دیگری میشود.

این افشاگریها همزمان با ظهور خانوادههای جدید بدافزار سارق مانند Katz Stealer و AppleProcessHub Stealer است که به ترتیب Windows و macOS را هدف قرار میدهند و قادر به جمعآوری طیف گستردهای از اطلاعات از میزبانهای آلوده هستند.

Katz Stealer مانند EDDIESTEALER برای دور زدن رمزگذاری محدود به برنامه Chrome طراحی شده است، اما به روش متفاوتی با استفاده از تزریق DLL برای به دست آوردن کلید رمزگذاری بدون امتیازات مدیر و استفاده از آن برای رمزگشایی کوکیها و رمزهای عبور رمزگذاری شده از مرورگرهای مبتنی بر Chromium.

Nextron میگوید: “مهاجمان JavaScript مخرب را در فایلهای gzip پنهان میکنند که هنگام باز شدن، دانلود اسکریپت PowerShell را آغاز میکنند. این اسکریپت بار loader مبتنی بر NET. را دریافت میکند که سارق را به فرآیند مشروع تزریق میکند. پس از فعال شدن، دادههای دزدیده شده را به سرور فرماندهی و کنترل ارسال میکند.”

از سوی دیگر، AppleProcessHub Stealer برای سرقت فایلهای کاربر از جمله تاریخچه bash، تاریخچه zsh، پیکربندیهای GitHub، اطلاعات SSH و iCloud Keychain طراحی شده است. توالیهای حمله که بدافزار را توزیع میکنند شامل استفاده از باینری Mach-O است که اسکریپت سارق bash مرحله دوم را از سرور دانلود و اجرا میکند، که نتایج آن سپس به سرور C2 ارسال میشود.

کلمات کلیدی : کمپین بدافزاری, EDDIESTEALER, ClickFix, سارق اطلاعات, PowerShell, Rust

نظر شما چیست؟

خوشحال میشویم نظر شما را بدانیم. نظری بنویسید.